Lai iegūtu papildu drošību, es gribēju ierobežot piekļuvi savam Cisco SG300-10 pārslēgumam tikai uz vienu IP adresi manā vietējā apakštīklā. Sākotnēji konfigurējot savu jauno slēdzi dažas nedēļas atpakaļ, es nebiju priecīgs, zinot, ka ikviens, kas saistīts ar manu LAN vai WLAN, var nokļūt pieteikšanās lapā, tikai zinot ierīces IP adresi.

Es beidzu izsijāt caur 500 lappušu rokasgrāmatu, lai noskaidrotu, kā bloķēt visus IP adresus, izņemot tos, kurus es gribēju piekļūt pārvaldībai. Pēc daudzām pārbaudēm un vairākām Cisco forumu vietām es to sapratu! Šajā rakstā es jūs aizvedīšu, lai konfigurētu piekļuves profilu un profilu noteikumus savam Cisco slēdzim.

Piezīme . Turpmāk aprakstītā metode ļauj ierobežot piekļuvi jebkuram ieslēgtā pakalpojuma skaitam. Piemēram, varat ierobežot piekļuvi SSH, HTTP, HTTPS, Telnet vai visiem šiem pakalpojumiem, izmantojot IP adresi.

Izveidojiet vadības piekļuves profilu un noteikumus

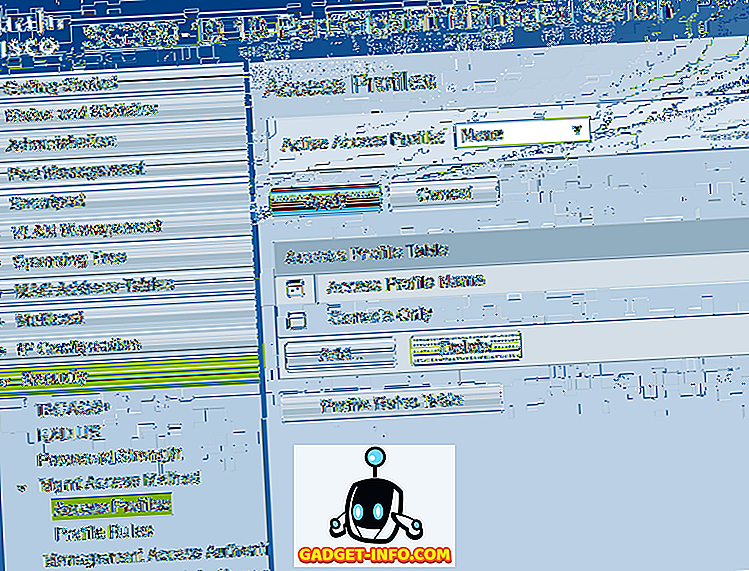

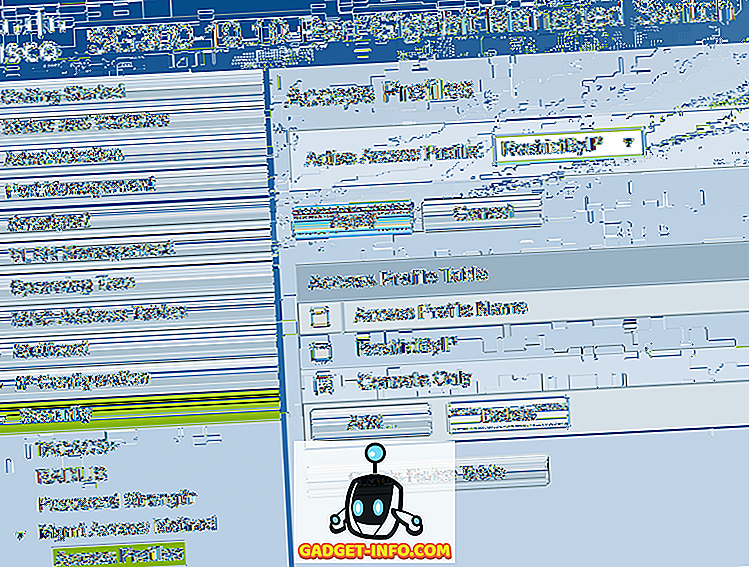

Lai sāktu darbu, piesakieties savā slēdža tīmekļa saskarnē un paplašiniet Drošību un pēc tam paplašiniet Mgmt piekļuves metodi . Iet uz priekšu un noklikšķiniet uz piekļuves profili .

Pirmā lieta, kas mums jādara, ir izveidot jaunu piekļuves profilu. Pēc noklusējuma ir redzams tikai konsoles profils. Turklāt augšpusē jūs pamanīsiet, ka blakus Aktīvās piekļuves profilam ir izvēlēts neviens . Kad mēs esam izveidojuši savu profilu un noteikumus, mums būs jāizvēlas profila nosaukums, lai to aktivizētu.

Tagad noklikšķiniet uz pogas Pievienot un tas parādīs dialoglodziņu, kurā varēsiet nosaukt savu jauno profilu un pievienot arī pirmo noteikumu jaunajam profilam.

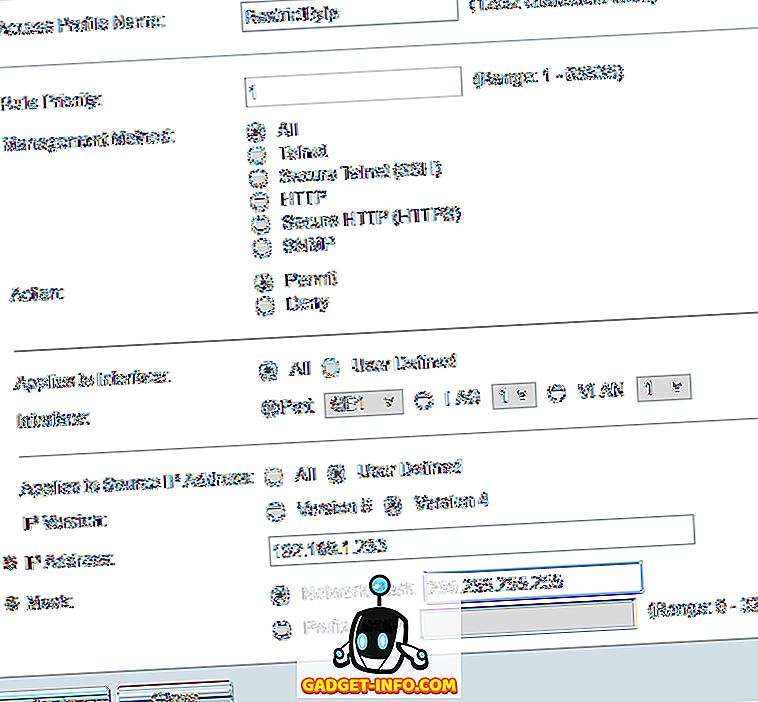

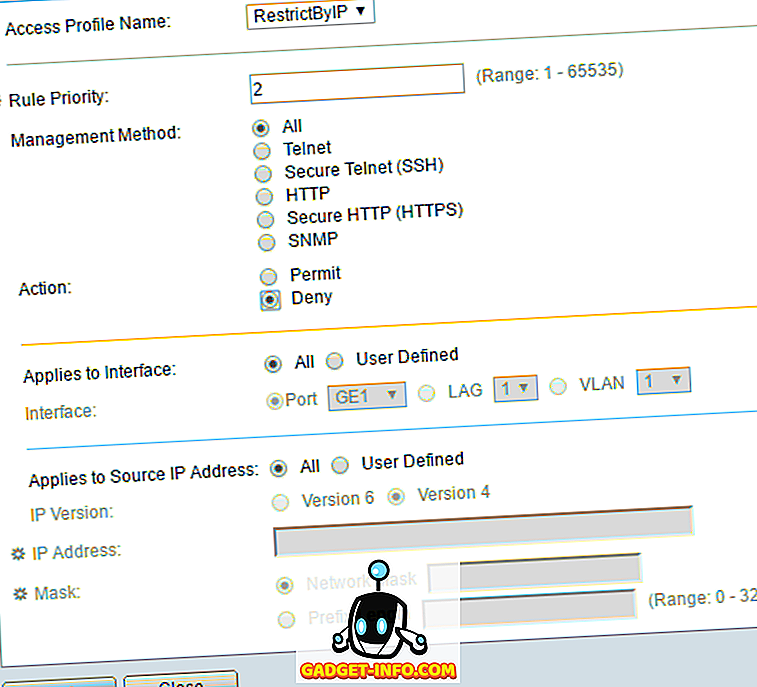

Augšā norādiet savu jauno profilu. Visi pārējie lauki attiecas uz pirmo noteikumu, kas tiks pievienots jaunajam profilam. Noteikumu prioritātei ir jāizvēlas vērtība starp 1 un 65535. Cisco darbības veids ir tas, ka vispirms tiek piemērots noteikums ar zemāko prioritāti. Ja tas neatbilst, tad tiek piemērots nākamais noteikums ar zemāko prioritāti.

Manā piemērā es izvēlējos prioritāti 1, jo es gribu, lai šis noteikums tiktu apstrādāts vispirms. Šis noteikums būs tāds, kas ļauj IP adresei, kurai es gribu piekļūt slēdzim. Vadības metodes ietvaros varat izvēlēties kādu konkrētu pakalpojumu vai izvēlēties visu, kas ierobežos visu. Manā gadījumā es izvēlējos visu, jo man ir tikai iespējots SSH un HTTPS, un abus pakalpojumus pārvaldu no viena datora.

Ņemiet vērā, ka, ja vēlaties nodrošināt tikai SSH un HTTPS, tad jums jāizveido divi atsevišķi noteikumi. Darbība var būt tikai aizliegta vai atļauja . Manā piemērā es izvēlējos atļauju, jo tas būs atļautajam IP. Tālāk jūs varat piemērot šo noteikumu uz konkrētu ierīces saskarni vai arī vienkārši atstāt to All, lai tas attiektos uz visām ostām.

Sadaļā Attiecas uz avota IP adresi, mums ir jāizvēlas šeit definētā lietotāja definīcija un pēc tam jāizvēlas 4. versija, ja vien jūs nedrīkstat strādāt IPv6 vidē, tādā gadījumā jūs izvēlaties 6. versiju. Tagad ierakstiet IP adresi, kurai tiks atļauta piekļuve un veids tīkla maskā, kas atbilst visiem attiecīgajiem bitiem, kas tiks apskatīti.

Piemēram, tā kā mana IP adrese ir 192.168.1.233, ir jāpārbauda visa IP adrese un līdz ar to ir nepieciešama tīkla maska 255.255.255.255. Ja es gribēju, lai šis noteikums attiektos uz visiem visiem apakštīklā, tad es izmantotu 255.255.255.0 masku. Tas nozīmētu, ka būtu atļauts ikvienam, kuram ir 192.168.1.x adrese. Tas nav tas, ko es gribu darīt, protams, bet, cerams, tas izskaidro, kā izmantot tīkla masku. Ņemiet vērā, ka tīkla maska nav tīkla apakštīkla maska. Tīkla maska vienkārši saka, kādiem bitiem Cisco vajadzētu aplūkot, piemērojot noteikumu.

Noklikšķiniet uz Apply (Lietot), un tagad jums jābūt jaunam piekļuves profilam un noteikumiem! Kreisās puses izvēlnē noklikšķiniet uz Profila noteikumi, un jums vajadzētu redzēt jauno noteikumu augšpusē.

Tagad mums ir jāpievieno otrais noteikums. Lai to izdarītu, noklikšķiniet uz pogas Pievienot, kas redzams zem Profila noteikumu tabulas .

Otrais noteikums ir ļoti vienkāršs. Pirmkārt, pārliecinieties, vai piekļuves profila nosaukums ir tas pats, ko mēs tikko izveidojām. Tagad mēs vienkārši piešķiram noteikumam 2 prioritāti un izvēlieties Aizliegt darbībai . Pārliecinieties, ka viss pārējais ir iestatīts uz Visu . Tas nozīmē, ka visas IP adreses tiks bloķētas. Tomēr, tā kā mūsu pirmais noteikums tiks apstrādāts vispirms, šī IP adrese būs atļauta. Kad noteikums ir saskaņots, pārējie noteikumi tiek ignorēti. Ja IP adrese neatbilst pirmajam noteikumam, tā nonāks pie šī otrā noteikuma, kur tā tiks saskaņota un bloķēta. Nice!

Visbeidzot, mums ir jāaktivizē jaunais piekļuves profils. Lai to izdarītu, dodieties atpakaļ uz piekļuves profiliem un atlasiet jauno profilu no nolaižamā saraksta augšpusē (blakus aktīvās piekļuves profilam ). Pārliecinieties, ka noklikšķināt uz Lietot, un jums vajadzētu būt labi iet.

Atcerieties, ka konfigurācija pašlaik tiek saglabāta tikai darbojošajā konfigurācijā. Pārliecinieties, ka dodaties uz administrēšanu - failu pārvaldību - kopējiet / saglabājiet konfigurāciju, lai kopētu darbojošos konfigurāciju uz starta konfigurāciju.

Ja vēlaties atļaut vairāk nekā vienu IP adresi piekļūt slēdzim, vienkārši izveidojiet citu noteikumu, piemēram, pirmo, bet piešķiriet tai augstāku prioritāti. Jums būs arī jāpārliecinās, ka jūs nomaināt noteikuma “ Aizliegt” prioritāti tā, lai tam būtu augstāka prioritāte nekā visiem atļaujas noteikumiem. Ja jums rodas kādas problēmas vai nevarat to paveikt, varat ievietot komentārus un mēģināšu palīdzēt. Izbaudi!